LockBit 30 劲敌迅速利用其勒索病毒漏洞

关键要点

LockBit 30 勒索病毒的漏洞让其他黑客团伙迅速获得了机会,并创造了自定义版本。卡巴斯基的研究显示,多个威胁团体利用该恶意软件的构建器生成了自己的勒索病毒。新版本的勒索病毒在需求程序和联系方式上与原版LockBit存在明显差异,加大了对受害者的威胁。去年,广受关注的 LockBit 勒索病毒团伙 的热门恶意软件 LockBit 30 被泄露后,竞争对手和想要攀附其身的黑客迅速抓住了机会。

根据卡巴斯基研究人员的分析,多个其他威胁团体利用 LockBit 30 的构建器泄露事件,创建了他们自己的定制版勒索病毒,并将其用于敲诈活动。

在一篇 8月25日的帖子 中,来自卡巴斯基全球应急响应小组GERT的爱德华多奥瓦莱和弗朗西斯科菲古雷利指出,自 2022年9月的泄露 之后,不久就出现了新的恶意软件变体。

“在构建器泄露后,我们的 GERT 团队在一次事件响应中,发现了一次入侵事件,涉及使用 LockBit 3 勒索病毒变体对关键系统进行加密。”研究人员表示。

“尽管此变体被确认是 LockBit,但其勒索要求程序与该威胁行为者通常实施的方式截然不同。”

蜜蜂加速器七天试用ios在 GERT 检查的勒索信中,敲诈者自称为国家危险局,这是一个此前未知的团体。

该勒索信还显著不同,因为它具体要求了300万美元的赎金以解密受害者的文件,并提供了电子邮件和聊天联系方式。与此相对,LockBit 团体使用他们自己的沟通和谈判平台与受害者进行互动。

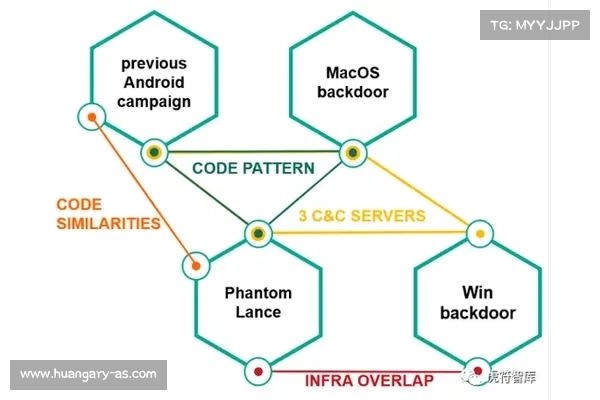

其他利用 LockBit 30 的威胁团体还包括 Blacktail 的 Buhti 勒索病毒操作、Bl00dy 勒索病毒团伙和 GetLucky。

泄露恶意软件的修改方式

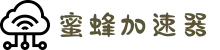

为了了解 LockBit 30 被如何使用以及由谁使用,卡巴斯基研究人员分析了396个独特的恶意软件样本。

“此分析的目标是了解不同参与者应用的参数,以构建根据在公开发现的样本配置的恶意软件,” 奥瓦莱和菲古雷利表示。

他们发现,396个样本中有77个没有在勒索信中提及“LockBit”。这种对团体名称的省略在该团体的通常战术、技术和程序上是“相当意外”的,研究人员说。

“修改后的勒索信没有提及 LockBit,或者更改了联系地址邮件/网址,这表明除了‘原始’ LockBit 以外,其他参与者可能滥用了构建器,”他们补充道。

除了修改的勒索信之外,样本对泄露的恶意软件几乎没有做出更改。

“许多检测到的参数对应于构建器的默认配置,仅有少量样本包含小的修改。这表明这些样本可能是为了急需而开发的,或者是由懒惰的参与者所创建。”

虽然 LockBit 30 包含设置指挥和控制C2操作的功能,以便从受害者的网络中提取数据,但研究人员发现他们分析的样本中“非常少”具有启用 C2 通信功能。

“在分析的样本中未识别出可疑或恶意域名,表明使用泄露载荷建立 C2 通信没有兴趣,” 奥瓦莱和菲古雷利表示。

根据 Analyst1 的首席安全战略家乔恩迪马乔的说法,