先进恶意软件分析:APT31 的网络攻击

重点总结

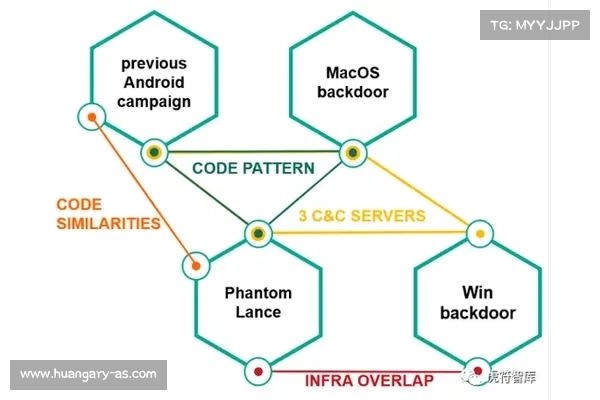

Kaspersky研究人员的分析揭示了中国政府支持的网络威胁组织APT31在去年针对多个东欧组织进行数据窃取的先进恶意软件集合。该组织使用了15个 implant 来实施攻击,建立了持久的数据窃取通道,并能够获取存储在隔离系统中的数据。其恶意软件堆栈分为三个阶段:建立持久性、收集敏感数据以及将数据发送到其控制的远程服务器。

根据The Hacker News的报道,中国政府支持的威胁团体APT31也被称为紫罗兰风暴、青铜藤木和审判熊猫在去年对多个东欧组织进行了攻击,实施了一系列数据窃取行动。研究人员发现,该团体使用了15个不同的植入工具,目的是在目标系统中建立一个持久的、能够持续窃取数据的通道。更令人关注的是,APT31还能够从与外网隔离的系统中获取数据。

APT31的恶意软件堆栈分为三个主要阶段:

建立持久性:在目标系统中保持隐蔽性与持久控制。收集敏感数据:获取关键信息和工作人员的数据。数据传输:将收集到的信息发送到APT31控制的远程服务器。研究人员指出,APT31还在其攻击中部署了一台位于企业内部用作命令与控制的服务器,这台服务器被用作没有互联网访问的系统之间的数据传输代理。此外,研究人员还发现了一些工具,用于手动将数据上传到临时文件共享服务,如Yandex Disk、imgshare和zippyimage。这显示了APT31在数据 exfiltration方面的灵活性与恶意用途的复杂性。

蜜蜂加速器

蜜蜂加速器以下是APT31使用的一些工具及其功能摘要:

工具功能Command Server用于数据传输的代理Temporary Upload向文件共享服务手动上传数据APT31的攻击揭示了国家支持的网络威胁在数据安全领域的复杂性,各组织需提升防御措施、加强对敏感信息的保护,以防止类似事件再次发生。